0x00 概述

2020年3月11日微软例行发布3月更新,其中漏洞编号为CVE-2020-0796的高危漏洞尤其引人注意,安全人员取名为”SMBGhost”。

在最新的windows 10中使用了SMBv3协议smb共享,SMBv3协议在压缩消息时,未对头部数据做任何检查,导致恶意攻击者可以直接使用,从而导致内存破坏漏洞。

恶意攻击者可以使用此漏洞直接远程攻击系统,CVE-2020-0796和“Eternal Blue ”相似都是存在于smb协议的漏洞smb共享,并且可以远程利用漏洞,或将成为下一代勒索病毒攻击目标首选方式。

0x01 影响版本

漏洞不影响win7,漏洞影响Windows 10 1903之后的各个32位、64位版Windows,包括家用版、专业版、企业版、教育版,具体版本号如下:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

0x02 复现过程

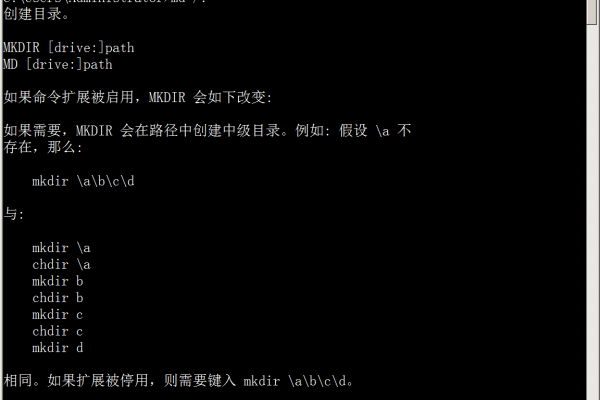

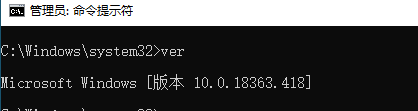

首先查看自己当前系统版本,可以通过命令ver或者界面查看

通过微软官方windows release信息查看,本地测试环境win10(OS 内部版本18363.418)对应的大版本为Version 1909,在漏洞影响范围。如今公开的poc有如下版本:

1、python版本

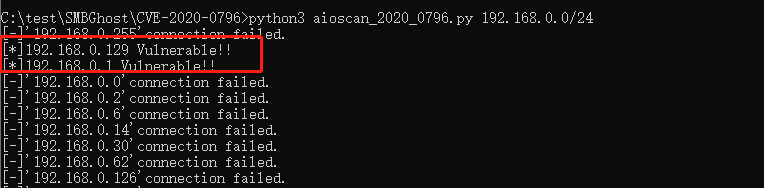

2、python批量扫描版本

3、python版带数据结构输出

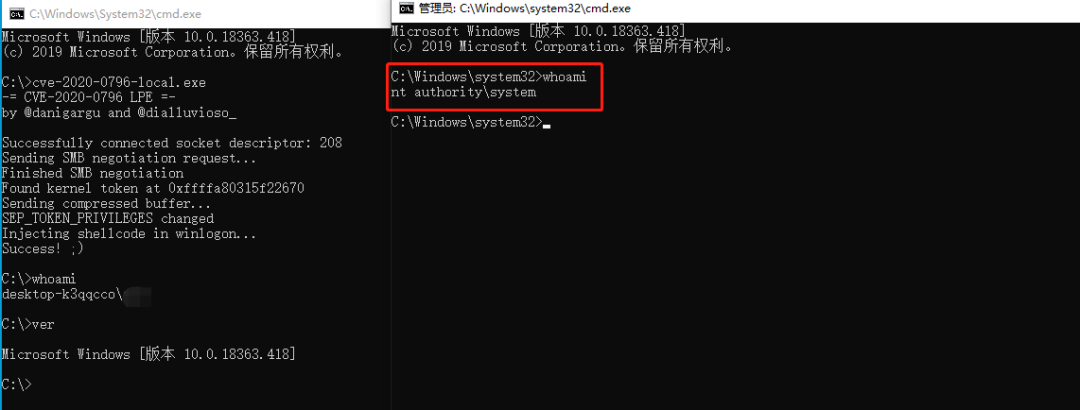

2020年03月30日,在twitter上有网友(danigargu)公布了exp,但是此次公布的exp只能用于本地提权,该exp主要利用SMBv3这个漏洞来注入shellcode达到提升权限的目的。在网友(danigargu)演示视频中存在两个文件夹local和remote,本次公开的是local文件的exp,从评论中可以看出不排除已经有恶意攻击者在利用此漏洞进行远程攻击。

本地的复现环境:

Win10x64 (OS 内部版本18363.418)

Windows防火墙关闭允许攻击机访问目标机器的445端口

如下所示,通过本地编译公开的exp,在测试机(192.168.0.129)上提权成功。

0x03 修复建议

1、打开windows防火墙,阻止其他IP访问本机445端口;

2、该漏洞微软目前已发布针对此漏洞的安全更新补丁,及时更新并重启机器;

3、Powershell命令禁用SMBv3服务的压缩(无需重新启动),命令如下:

Set-ItemProperty -Path “HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters” DisableCompression -Type DWORD -Value 1 -Force

0x04 参考资料

限时特惠:本站每日持续更新海量展厅资源,一年会员只需29.9元,全站资源免费下载

站长微信:zhanting688